Dieses Vorgehen wurde zwar von Microsoft angekündigt, solche Meldungen gehen aber im - mit Sicherheitswarnungen gut gefüllten - Arbeitsalltag gerne mal unter. Daher soll an dieser Stelle darauf hingewiesen werden, dass es sinnvoll ist, im gegebenen Zeitrahmen die eigenen Client- und Serverkomponenten auf Kompatibilität abzuklopfen.

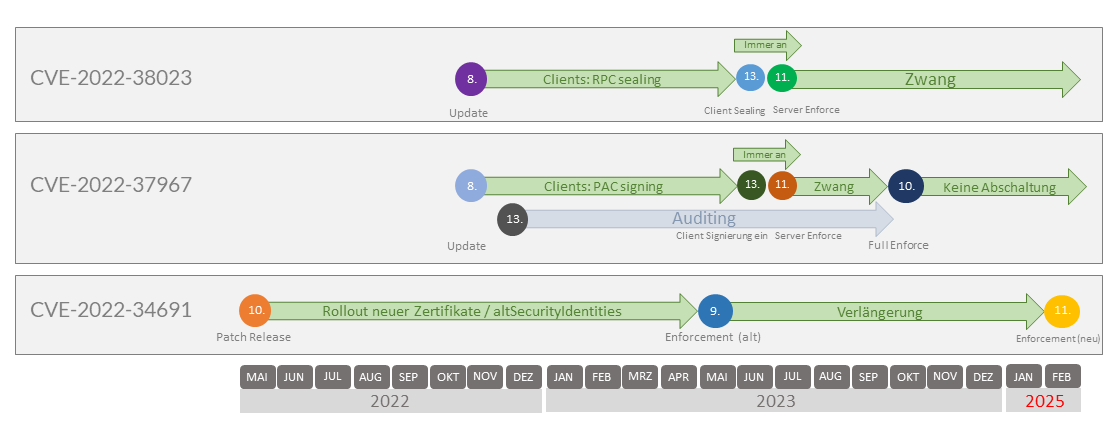

Entwicklung der Microsoft-Security Komponenten im Zeitverlauf nach dem Update zur PAC Signierung (CVE-2022-37967) in der dritten Phase. (Bild © Microsoft)

Wie behebe ich die Schwachstellen?

Die Vorgehensweise zur Behebung der drei im Bild dargestellten Schwachstellen ist sehr ähnlich und beinhaltet folgende Punkte:

- Installation des 1. Updates

- Wenn nötig, Anpassung der Konfiguration zur Erzeugung von Ereignislogeinträgen

- Optional: Konfiguration einer zentralen Instanz zur Sammlung der Ereignisse

- Kontrolle der Ereignisse und Behebung der Ursache

- Vorzeitiges Aktivieren der Erzwingung „Enforcement-Mode“ (kann rückgängig gemacht werden)

- Funktionsprüfung und eventueller Neustart bei 2,4,5

Step-by-Step Anleitung

Step 1: Anpassungen des Anmeldeprotokolls (netlogon protocol)

Kurzbeschreibung: Zur Vermeidung der Ausnutzung einer Schwachstelle muss die Sicherheit des RPC-Protokolls erhöht werden. (RPC-Sealing anstatt von RPC-Signing)

Schwachstelle: CVE-2022-38023 - Security Update Guide - Microsoft - Netlogon RPC Elevation of Privilege Vulnerability

Microsoft-Referenz: KB5021130: How to manage the Netlogon protocol changes related to CVE-2022-38023 - Microsoft Support

Zeitplan: Updates nach diesen Terminen beinhalten diese Änderungen.

- 8. November 2022: Vorbereitung der Windows Systeme für den Kompatibilitätsmodus und das Erzwingen der Einstellung.

- 13. Juni 2023: Die Einstellung wird standardmäßig erzwungen, kann aber deaktiviert werden.

- 11. Juli 2023: Die Möglichkeit die Einstellungen zu deaktivieren wird entfernt.

- Ereignisse: Die Ereignisse 5838 – 5841 der Quelle „Netlogon“ im Systemereignislog sollten geprüft werden.

| Registry key | HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters |

| Value | RequireSeal |

| Data type | REG_DWORD |

| Data | 0 – Disabled 1 – Compatibility mode. Windows domain controllers will require that Netlogon clients use RPC Seal if they are running Windows, or if they are acting as either domain controllers or Trust accounts. 2 - Enforcement mode. All clients are required to use RPC Seal, unless they are added to the "Domain Controller: Allow vulnerable Netlogon secure channel connections” group policy object (GPO). |

Step 2: Anpassungen des Kerberosprotokolls (Privilege Attribute Certificate (PAC) signatures)

Kurzbeschreibung: Zur Vermeidung der Ausnutzung einer Schwachstelle muss die Sicherheit des Kerberos-Protokolls erhöht werden. (Privilege Attribute Certificate (PAC))

Schwachstelle: CVE-2022-37967 - Security Update Guide - Microsoft - Windows Kerberos Elevation of Privilege Vulnerability

Microsoft-Referenz:KB5020805: How to manage Kerberos protocol changes related to CVE-2022-37967 - Microsoft Support

Zeitplan: Updates nach diesen Terminen beinhalten diese Änderungen.

- 8. November 2022: Vorbereitung der Windowssysteme für das Aktivieren der Einstellung (keine Prüfung bei der Anmeldung und die Überwachung kann aktiviert werden).

- 13. Dezember 2022: Auf den Domaincontrollern wird die Überwachung aktiviert.

- 13. Juni 2023: Die Möglichkeit die Einstellungen zu deaktivieren wird entfernt. (Wert 0 des Registrykey kann nicht mehr verwendet werden)

- 11. Juli 2023: Die Möglichkeit die Einstellung nicht zu prüfen wird entfernt. (Wert 1 des Registrykey kann nicht mehr verwendet werden).

!!! Achtung !!! Wert 3 (Erzwingen der Einstellung) wird neuer Standardwert, kann aber überschrieben werden.

- 10. Oktober 2023: Die Einstellung wird erzwungen und es ist keine Deaktivierung mehr möglich.

Registry-Keys:

| Registry key | HKEY_LOCAL_MACHINE\System\currentcontrolset\services\kdc |

| Value | KrbtgtFullPacSignature |

| Data type | REG_DWORD |

| Data | 0 – Disabled 1 – New signatures are added, but not verified. (Default setting) 2 - Audit mode. New signatures are added, and verified if present. If the signature is either missing or invalid, authentication is allowed and audit logs are created. 3 - Enforcement mode. New signatures are added, and verified if present. If the signature is either missing or invalid, authentication is denied and audit logs are created. |

Ergebnisse:

Die Ereignisse 43 und 44 der Quelle „Microsoft-Windows-Kerberos-Key-Distribution-Center“ im Systemerignislog sollten geprüft werden.

Step 3: Anpassungen der Zertifikatsbasierten Anmeldung

Kurzbeschreibung: Zur Vermeidung der Ausnutzung einer Schwachstelle muss die Sicherheit der Zertifikatsbasierten Anmeldung erhöht werden.

Schwachstelle:

Microsoft-Referenz:

KB5014754—Certificate-based authentication changes on Windows domain controllers - Microsoft Support

Zeitplan: Updates nach diesen Terminen beinhalten diese Änderungen.

- 10. Mai 2022: Windows Systeme erhalten den Kompatibilitätsmodus.

- 11. April 2023: Der Disabled Mode für Domaincontroller wird entfernt.

- 11. Februar 2025: Die Einstellung wird erzwungen.

Registry-Keys:

Folgender Registrykey steuert den Modus und die Erzwingung der Einstellung. Je nach Wert sind noch weitere Registrykeys anzupassen.

| Registry Subkey | HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Kdc |

| Value | StrongCertificateBindingEnforcement |

| Data Type | REG_DWORD |

| Data | 1 – Checks if there is a strong certificate mapping. If yes, authentication is allowed. Otherwise, the KDC will check if the certificate has the new SID extension and validate it. If this extension is not present, authentication is allowed if the user account predates the certificate. 2 – Checks if there’s a strong certificate mapping. If yes, authentication is allowed. Otherwise, the KDC will check if the certificate has the new SID extension and validate it. If this extension is not present, authentication is denied. 0 – Disables strong certificate mapping check. Not recommended because this will disable all security enhancements. If you set this to 0, you must also set CertificateMappingMethods to 0x1F as described in the Schannel registry key section below for computer certificate-based authentication to succeed.. |

Ereignisse:

Die Ereignisse 39, 40 und 41, 48, 49 der Quelle „Kdcsvc“ im Systemereignislog sollten geprüft werden.